삽질블로그

[Kali_Linux] Host Header Attack ( Cache Poisoning ) | bWAPP | Missing Functional Level Access Control 본문

[Kali_Linux] Host Header Attack ( Cache Poisoning ) | bWAPP | Missing Functional Level Access Control

삽질장인 2020. 9. 3. 21:14본 내용은 교육 과정에서 필요한 실습 목적으로 구성된 것이며, 혹시라도 개인적인 용도 및 악의적인 목적으로 사용할 경우, 법적 책임은 본인에게 있다는 것을 알려드립니다.

1. Missing Functional Level Access Control

- OWASP Top 10 A7 - 기능 수준의 접근 통제 누락

- 접근 통제 및 검증이 서버 설정, 관리 부분에서 제대로 구성되지 않았을 때 중요 자원 접근이 가능한 취약점이다.

- Ex) 디렉토리 접근, 파일 접근, 파일 다운로드 및 업로드

2. Host Header Attack ( Cache Poisoning )

- 하나의 IP 주소를 사용하는 웹-서버에 두개 이상의 웹 서비스 (www.abc.com, www.xyz.com)를 구현할 경우, 가상 호스팅 기능을 사용하는데, 이때 Host Header를 이용하여 각각의 웹 도메인을 구분한다.

- 이때, 공격자가 Host Header를 변조하면, 피싱 사이트 접근, XSS 실행, 암호 재설정과 같은 취약점이 발생한다.

3. Missing Funtional Level Access Control - Host Header Attack ( Cache Poisoning )

- 이 시나리오는 Host Header를 변조하여 다른 사이트로 접근을 유도하는 내용이다.

====================================실습=============================

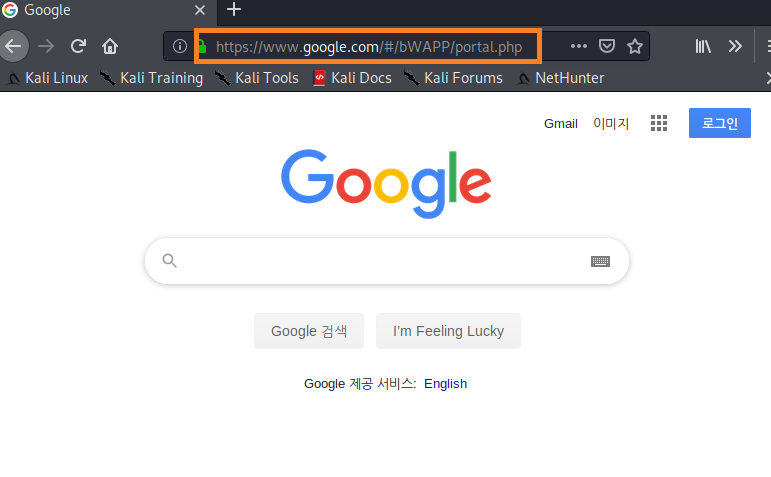

1) 첫 화면

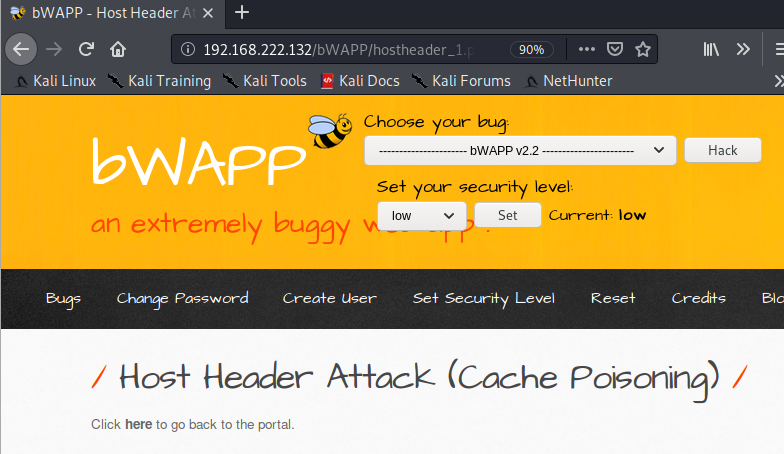

2) Burp Suite > Intercept is on

3) 페이지 새로고침

http://192.168.222.132/bWAPP/hostheader_1.php

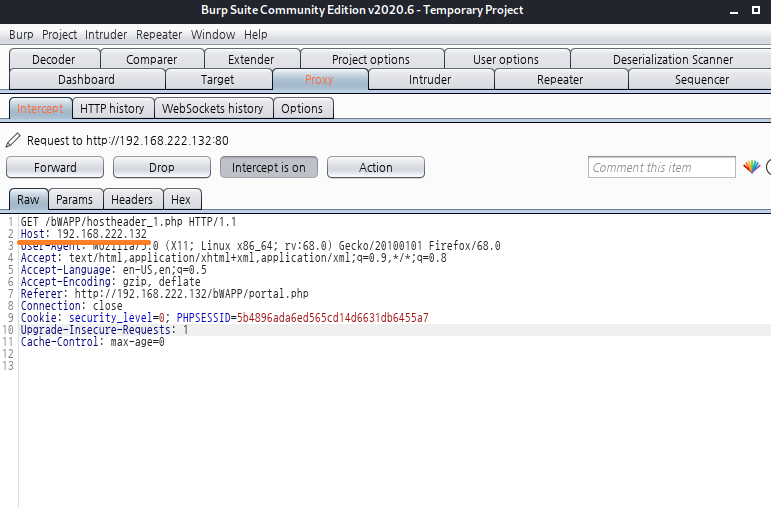

4) Burp Suite Intercept 내용 확인 -> Host Header 확인

5) Host Header를 'www.google.com#'으로 변경

6) Host Header 변경 내용 확인 -> 'Forward' 버튼 클릭

7) 'Forward' 버튼 클릭

8) Intercept is on -> off

9) 'here' 하이퍼 링크 클릭

10) 구글 접속 확인